Securden propose une variété d’outils répondant aux besoins à la fois de praticité tout en développant une sécurité poussée. Securden vous aide à prévenir les vols d’identité, la propagation de logiciels malveillants, les cyberattaques et l’exploitation d’initiés.

En tant que distributeur à valeur ajoutée certifié Securden, nous mettons à votre disposition notre expertise technique approfondie pour vous accompagner efficacement en avant-vente, notamment dans l’analyse des besoins, la démonstration des solutions et le soutien auprès de vos clients.

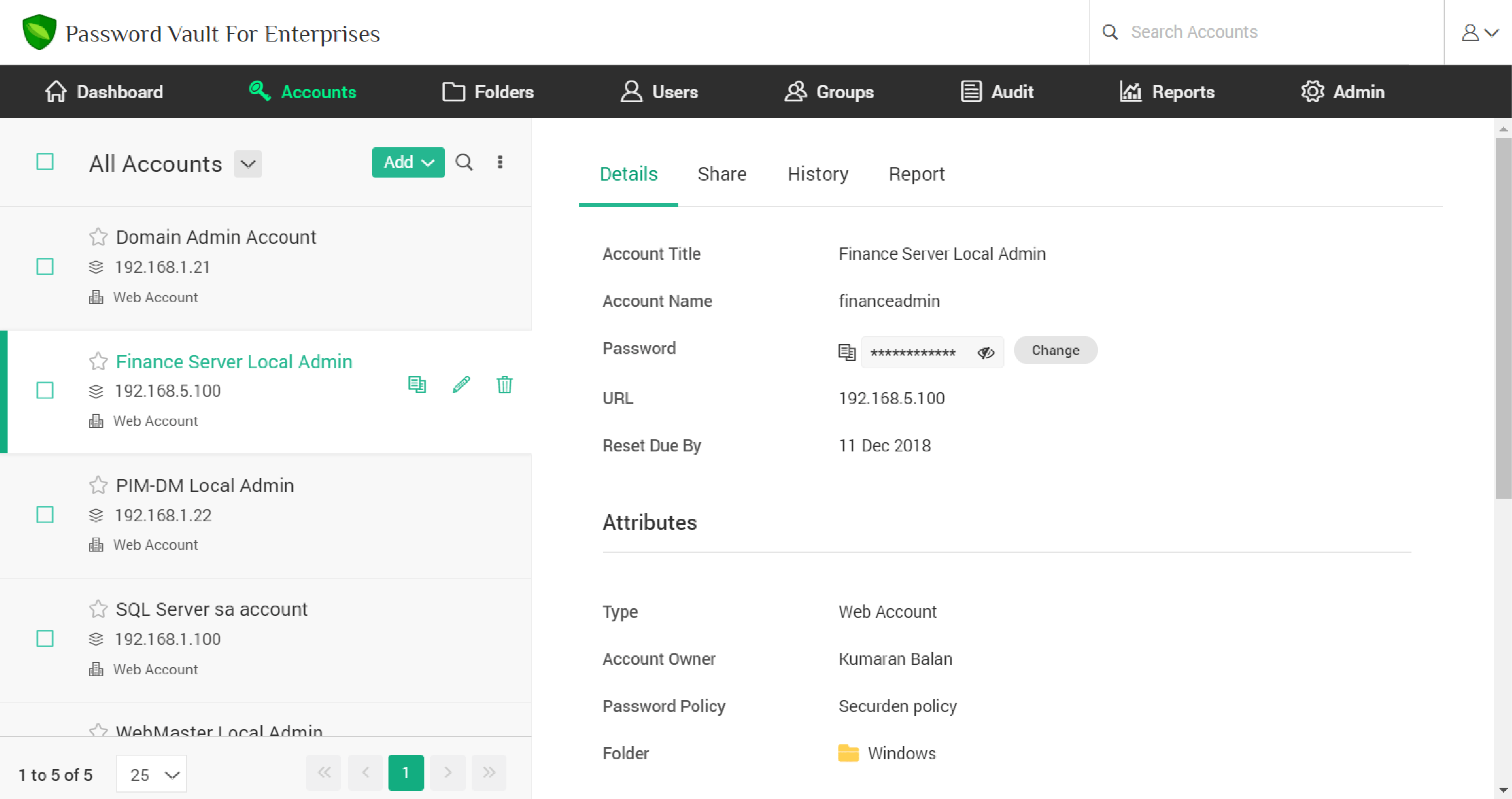

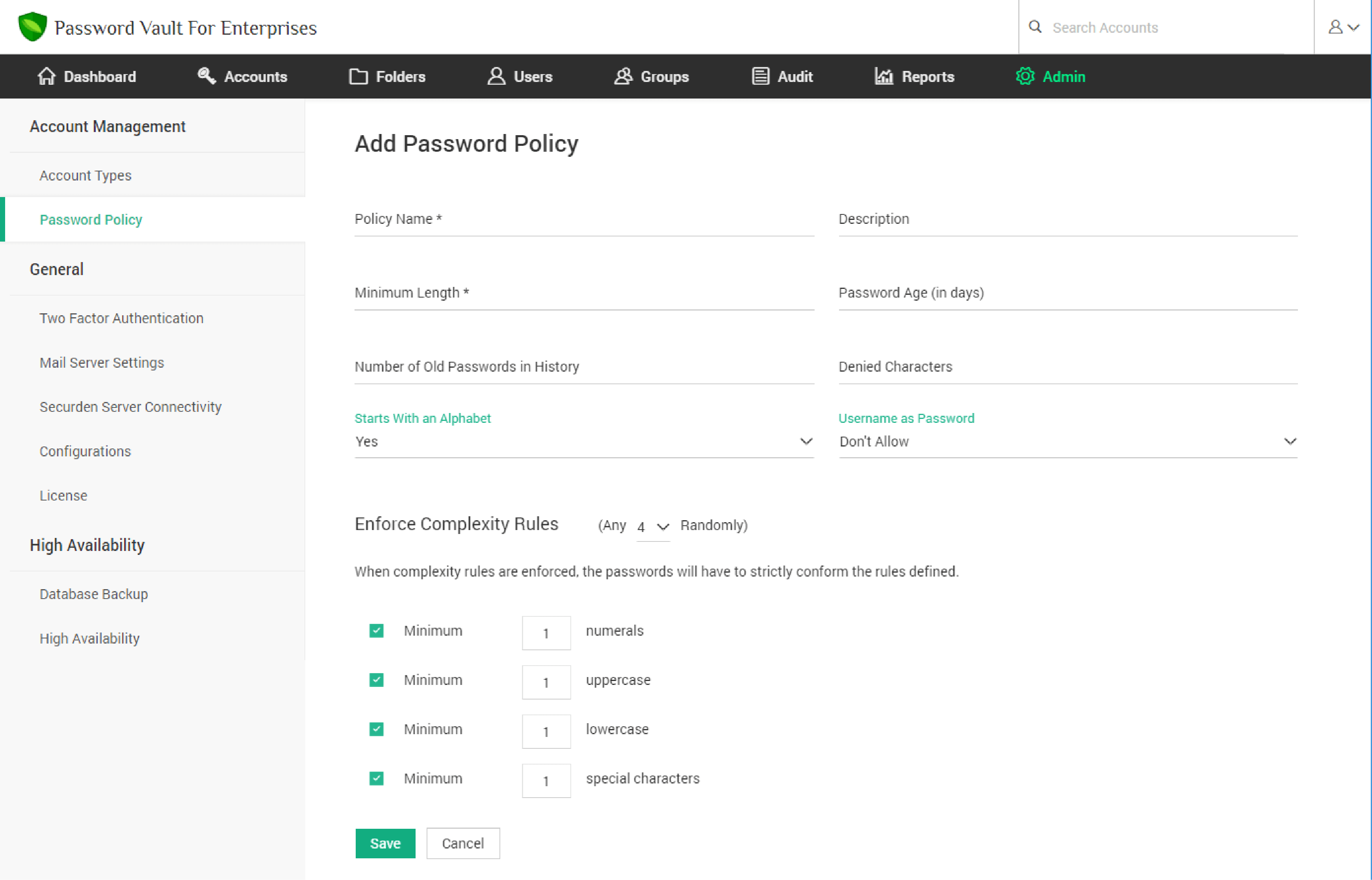

Password Vault

Protection, visibilité et contrôle

Securden verrouille les mots de passe, les clés d’accès, les fichiers et autres données sensibles dans un coffre-fort central et les protège. Les rapports et les journaux fournissent une visibilité complète sur qui a accès à quelles données. Il permet également de faire la lumière sur l’hygiène des mots de passe dans toute l’organisation et aide les administrateurs à renforcer les contrôles internes.

Responsabilité des actions

Lorsque des comptes sensibles sont partagés avec de nombreux utilisateurs de l’équipe, il devient difficile de remonter jusqu’à un individu. Grâce à des contrôles d’accès centralisés, Securden suit tous les accès aux comptes partagés et les activités peuvent être directement rattachées à des personnes.

Amélioration de la productivité informatique

La gestion décentralisée des mots de passe entraîne le verrouillage du système, l’oubli des mots de passe, la fatigue des mots de passe et la frustration des employés. Les utilisateurs peuvent contourner ce problème en utilisant des mots de passe simples ou en réutilisant le même mot de passe partout. Securden supprime tous ces obstacles et applique de manière transparente l’hygiène des mots de passe et améliore la productivité.

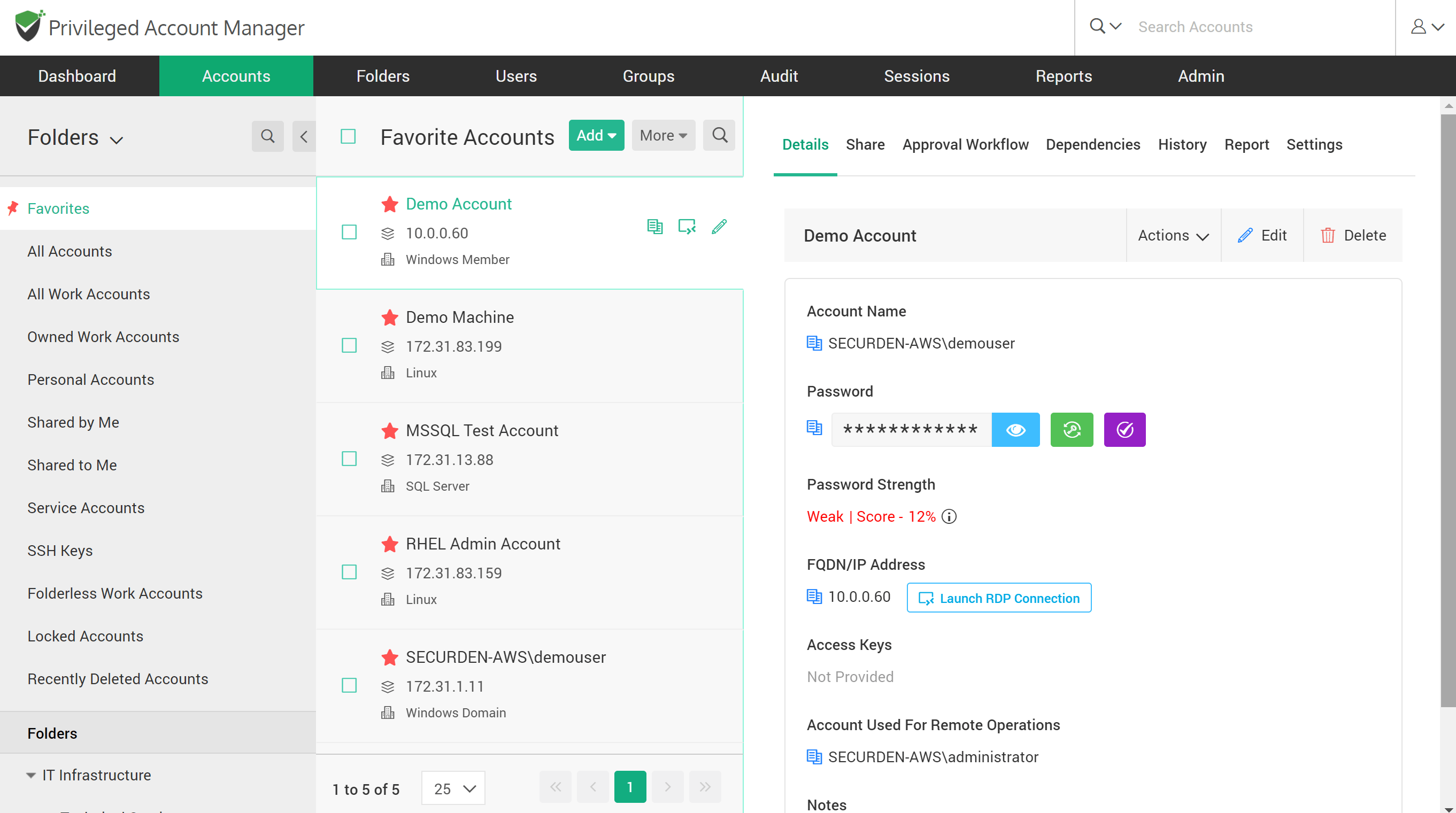

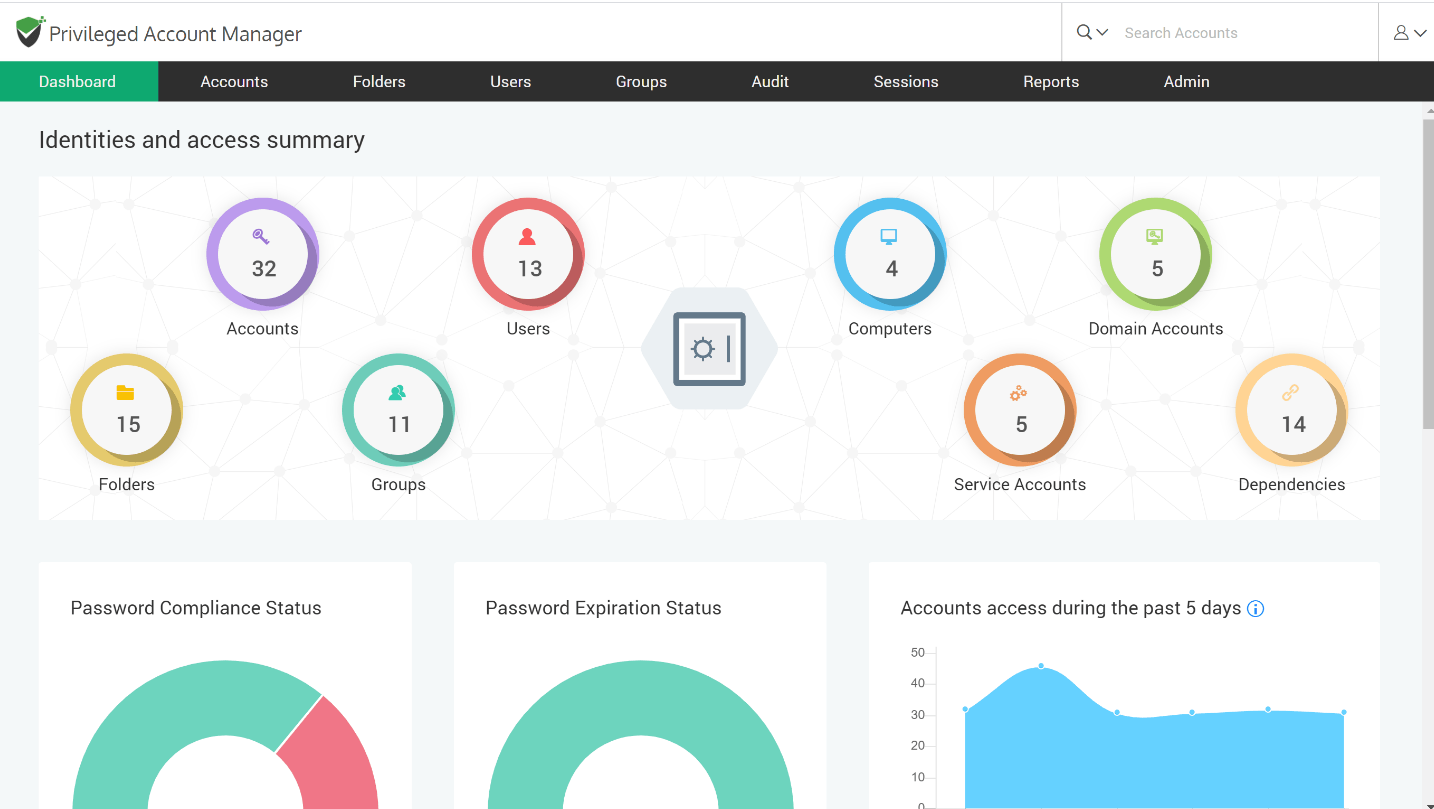

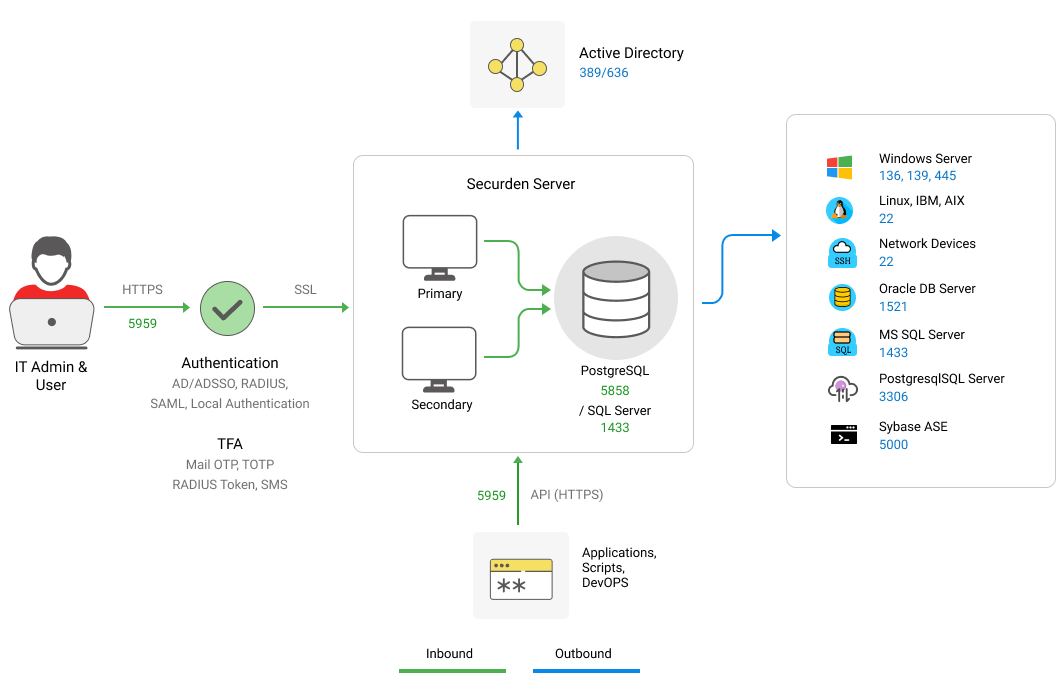

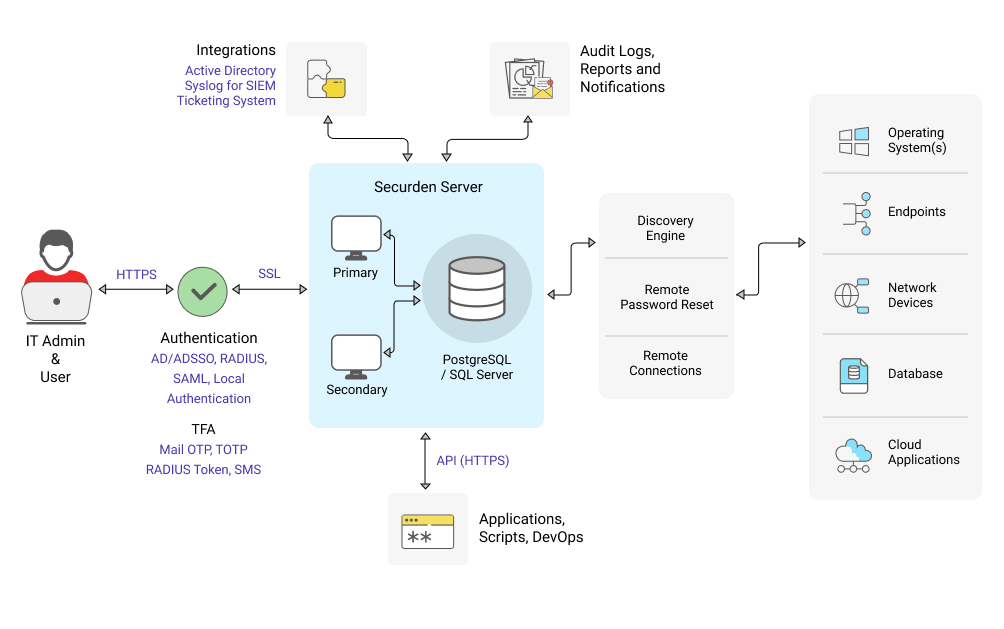

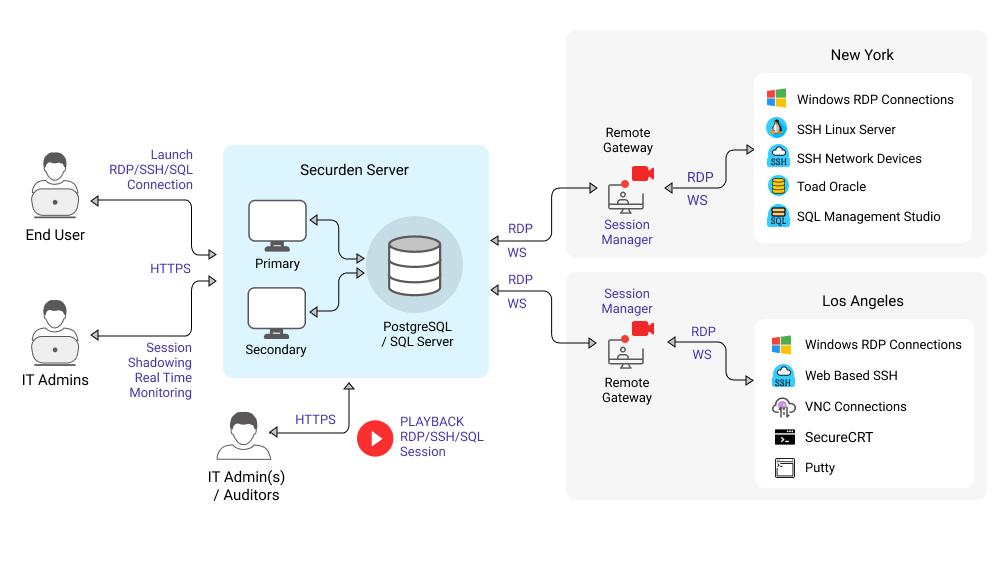

PAM – Privilege Account Manager

Protéger les comptes privilégiés, atténuer les risques de sécurité

Stocker, gérer et contrôler l’accès à tous les comptes privilégiés, y compris les mots de passe, les clés, les certificats et les documents provenant d’une base de données centrale. Empêcher les vols d’identité et l’accès non autorisé aux justificatifs d’identité.

Mettre de l’ordre dans le chaos, améliorer l’efficacité opérationnelle

En l’absence d’une gestion centralisée, les comptes privilégiés sont laissés sans contrôle et sans surveillance, ce qui entraîne le chaos. Consolider les comptes, établir des contrôles d’accès, appliquer les politiques, éliminer les blocages de système et améliorer l’efficacité des équipes informatiques.

Appliquer les réglementations et les contrôles, assurer la conformité

Les réglementations industrielles et gouvernementales imposent de contrôler et de surveiller en permanence l’accès privilégié. Garantir et démontrer la conformité aux diverses réglementations en appliquant des contrôles basés sur les politiques, des pistes d’audit et des rapports.

Besoin d’un renseignement ?

Notre équipe est là pour vous accompagner, que ce soit pour un sujet IT technique ou une simple demande d’information.

Contactez-nous dès maintenant, nous sommes à votre écoute !

Nous contacter

partner@nms-distribution.fr

(+33) 01 34 93 21 90